Mounting a partition from a dd image

Posted by vostorga - 12/07/14 at 12:07:43 pmAt some point, everybody may have done a dd image of a USB/SD stick, as the below example shows:

dd if=/dev/sdb of=foo.img

But it is usual that at some point in time we would like to access the information inside the image, doing that is quite easy:

First,you should do a fdisk on the image:

fdisk -l foo.img

Disk foo.img: 7998 MB, 7998537728 bytes, 15622144 sectors

Units = sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes

Disk identifier: 0x0002fc6dDevice Boot Start End Blocks Id System

foo.img1 * 1 15622143 7811071+ c W95 FAT32 (LBA)

Then some maths are needed. The operators are the start of the partition and the sector size in bytes. The operation is simply start * sector size in bytes.

In this particular case the operation is 1 * 512 = 512.

Now that we have the result, that we call the offset. In other words, 512 is the offset where the partition starts in this dd image.

So the command to mount the partition is:

mount -t vfat -o loop,ro,noexec,offset=512 foo.img /mnt/mountpoint

And then we can copy the information from the partition inside!

chroot y grsec

Posted by vostorga - 18/02/11 at 08:02:13 amTengo configurado un par de equipos con grsecurity activado en sus kernels, que consisten en una serie de parches que mejoran considerablemente la seguridad en el kernel y en términos generales, un sistema se puede configurar para que cada proceso tenga los privilegios justos (mínimos) necesarios para funcionar.

Para los interesados ocupo lo que se denomina “Gentoo Hardened” que facilita en gran medida la configuración de un kernel de esa manera.

Pero volviendo al tema del post, yo ocupo chroots para efectos de pruebas de software y otras hierbas, y al intentar realizar un chmod, fallaba silenciosamente y al revisar dmesg me encontré con el siguiente mensaje:

grsec: From 192.168.xxx.yyy: denied chmod +s of /chroots/chroot-glibc213/var/tmp/portage/dev-libs/libgcrypt-1.4.6/work/libgcrypt-1.4.6/random by /chroots/chroot-glibc213/bin/tar[tar:24801] uid/euid:0/0 gid/egid:0/0, parent /chroots/chroot-glibc213/usr/lib/portage/bin/ebuild.sh[ebuild.sh:24792] uid/euid:0/0 gid/egid:0/0

Prácticamente grsec está negando la ejecución de chmod dentro de un chroot, como una de las múltiples medidas de seguridad que implementa. Como el kernel fue compilado con soporte de sysctl en grsec, se puede desactivar esta protección temporalmente ejecutando:

sysctl kernel.grsecurity.chroot_deny_chmod=0

Planning to drop deprecated samba releases in Gentoo

Posted by vostorga - 30/08/10 at 01:08:47 pmCurrently, the releases 3.0 , 3.2, 3.4 and 3.5 of samba are available in Gentoo, but upstream has discontinued releases 3.0 and 3.2 for a while, and currently they are actively maintaining 3.4 and 3.5 .

For the above reason and in order to avoid security issues, I’m planning to drop releases 3.0 and 3.2 from the tree soon, but I’m interested in to know why you, fellow users, are using those old releases. Haven’t you updated your system? Perhaps something is not working right for you with currently stable samba 3.4?

Let me know your thoughts

lxmusic in portage

Posted by vostorga - 07/08/10 at 12:08:58 pmI have just made the initial commit of media-sound/lxmusic , one of the few relatives of the lxde family still missing in Gentoo land.

For everyone who doesn’t know, lxmusic is a very simple frontend for the (in)famous xmms2 which was also recently added into the tree thanks to the effort of many people.

For everyone merging lxmusic who doesn’t want to build dev-libs/boost as a dependency (myself included), make sure to set the -cxx use flag in media-sound/xmms2.

100 bugs en Gentoo

Posted by vostorga - 07/06/09 at 07:06:23 pmParte de mi tiempo libre la utilizo para colaborar a Gentoo Linux, la cual es una distribución GNU/Linux altamente configurable y debo de admitir que me es realmente adictiva.

Para los que no están familiarizados Gentoo puede funcionar como un servidor, estación de desarrollo, escritorio, sistema de juegos, sistema embebido, etc. etc.

Parte de mi participación consiste en el reporte/solución de bugs (errores/actualizaciones/mejoras en software) y para aquellos que se sientan curiosos de mi participación pueden ver aquí

En cuantos bugs has participado hoy?

Leyendo Imágenes de nero .nrg en GNU/Linux

Posted by vostorga - 11/06/08 at 08:06:23 amCuando nuestros colegas windozeros nos envían imágenes de CD es muy común que utilicen el software Nero para crearlas el cual genera archivos con extensión .nrg que no es legible directamente por el comando mount o los comandos para copia de CDs.

Pero existe un sencillo programa que permite convertir imágenes .nrg a .iso , la instalación es tan sencilla como:

Gentoo # emerge app-cdr/nrg2iso

Debian # apt-get install nrg2iso

Su utilización es igual de sencilla:

$ nrg2iso archivo.nrg archivo.iso

Y nos mostrará la siguiente salida:

|=========================>[100%]

archivo.iso written : 731492508 bytes

Listo!, podemos montar la imagen o quemarla.

Compilando OpenOffice

Posted by vostorga - 02/06/08 at 12:06:52 pmLa suite OpenOffice es seguramente el software que más tiempo toma compilarse en un GNU/Linux, por lo que normalmente no es una buena idea realizar el proceso de compilación.

En Gentoo GNU/Linux existen dos formas de instalar dicha suite: un paquete precompilado y compilar; en mi caso opté en primera instancia por el paquete precompilado el cual me funcionó bien hasta que noté que la velocidad del software no era la mejor, investigando me di cuenta que la versión que tenia instalada era de 32 bits, por lo que tenia que utilizar el software con emul-linux-x86-compat. Esto lo hubiera ignorado si no fuera porque en el Calc utilizo archivos CSV de cuarto de millón de registros, lo que hacía que se sintiera lenta la aplicación.

Así que encomendándome me dispuse recientemente a realizar la compilación, el resultado el siguiente:

* app-office/openoffice

Mon May 26 14:03:37 2008 >>> app-office/openoffice-2.4.0

merge time: 5 hours, 13 minutes and 27 seconds.

La compilación fue exitosa, y el desempeño ha mejorado notablemente, puedo revisar los csv con miles de registros sin mucho estrés.

En el proceso de compilación me di cuenta que solo se utilizó uno de los dos cores de los que dispongo, así que queda en el TODO la siguiente línea con la cual algunos han logrados tiempos asombrosos de 44 minutos:

MAKEOPTS=”-j3″ WANT_MP=”true” emerge openoffice > /dev/null

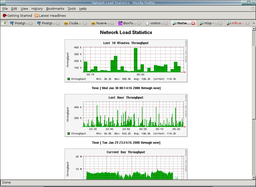

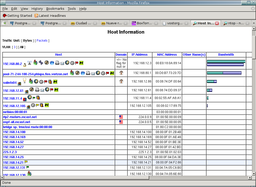

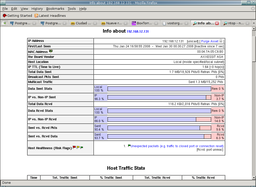

Visualización de utilización de ancho de banda con NTOP

Posted by vostorga - 30/01/08 at 12:01:04 amMuchas veces hemos querido conocer de una manera fácil y rápida la utilización de ancho de banda de cada usuario en la LAN de la oficina, la casa, redes públicas etc., con el propósito de detectar cuellos de botella en nuestro acceso compartido a Internet, a menudo causado por usuarios utilizando media docena de programas P2P…., para lo cual podemos disponer de una herramienta denominada ntop.

Ntop es una herramienta que nos muestra gráficamente la utilización del ancho de banda, al mismo estilo que el conocido comando top, el cual se accede a través de un navegador web.

Ntop tiene múltiples funciones y solo mencionaré algunas:

- Muestra tráfico de acuerdo a los protocolos utilizados

- Recopila información sobre el usuario de una IP (direcciones de correo utilizadas, utilización de ancho de banda por hora, identificación de sistema operativo, …)

- Soporta los protocolos IPv4/IPv6, IPX, AppleTalk, Netbios entre otros

- Utilización de gráficos

- Utilización de bases de datos RRD

- Soporte para múltiples interfaces de red

- Cuenta con más de 10 años de desarrollo

Su instalación es sencilla (obviamente en el proxy/router)

Debian: apt-get install ntop

Gentoo: emerge net-analizer/ntop

Ntop no tiene un archivo central de configuración, sino que sus opciones se especifican en tiempo de ejecución, regularmente la distribución donde lo utilicemos tiene una forma básica de configurar la interfaz/interfaces de red que se utilizarán, por ejemplo dpkg-reconfigure ntop en Debian, para obtener más info de las opciones podemos revisar el buen man ntop.

Y para verlo en acción, dejo 3 capturas de pantalla

Utilizando túnel ssh para acceder a X

Posted by vostorga - 18/01/08 at 08:01:44 pmComo administrador de servidores el 99% de las tareas puede ser hecha desde una consola, pero en ese 1% restante podemos necesitar de una interfaz gráfica. Para acceder al X de un servidor remoto podemos utilizar VNC, XDMCP, entre otros pero enfrentaremos un problema si solamente tenemos acceso a ese equipo a través del puerto de SSH (regularmente el 22), situación que me sucedió y explico como hacerle frente. El primer requisito es que el servidor al cual queremos acceder gráficamente tenga instalado x11vnc el cual no es más que un servidor VNC para X, instalarlo es tán fácil como:

Debian: apt-get install x11vnc

Gentoo: emerge x11-misc/x11vnc

Luego hacemos un tunel a la conexión vnc ejecutando: ssh -t -L 5901:localhost:5900 usuario@servidor

Ya logueados en el server ejecutamos: x11vnc

Por último ejecutamos en la máquina local un visor VNC, por ejemplo: vncviewer localhost:1

Listo! Ya tenemos acceso gráfico al servidor remoto, es de notar que al momento de ejecutar x11vnc este se ejecuta sin contraseña asi que hay que tomar las precauciones del caso; el propio x11vnc en su salida muestra como utilizar contraseñas.

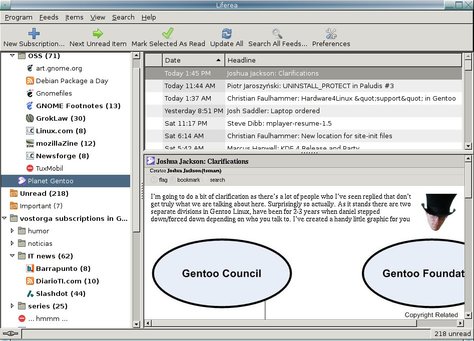

Liferea , lector de feeds hecho en GTK+

Posted by vostorga - 14/01/08 at 07:01:30 pmPara todos aquellos que navegamos por nuestros sitios favoritos (noticias, humor, informática, linux, etc., etc.), se nos hace necesaria una forma de verlos de una manera cómoda, lo que tiene como respuesta : feeds . Los feeds no son más que una manera alterna para ver el contenido de un sitio web, pero para sacar provecho de ellos necesitamos auxiliarnos de un programa que nos permita leer muchos feeds de una manera cómoda, dichos programas son conocidos como Feed readers.

Liferea es un Feed reader, cuyo nombre aunque suene extraño es lógico (Linux Feed Reader), y está disponible para todas las distribuciones GNU/Linux, Derivados Unix como *BSD, La plataforma móvil maemo entre otros.

Su instalación es sencilla y muestro dos ejemplos:

Debian: apt-get install liferea

Gentoo: emerge liferea

En gentoo se tienen disponibles para jugar las USE flags firefox gnutls gtkhtml libnotify lua dbus seamonkey xulrunner que nos permiten acoplarlo a nuestros navegadores y/o sistemas de notificaciones.

Una vez instalado podemos ver sus diferentes ventajas:

- Agrupaciones de feeds por categorías y subcategorías

- Tabs, que nos permiten visualizar el sitio de donde ha salido un feed específico

- Podemos importar nuestros feeds de google reader o cualquier otro programa que nos permita exportar la lista de feeds 🙂

- Búsquedas dentro del contenido de nuestros feeds

- Podemos marcar feeds “favoritos”

- Para los mas frikis se pueden adaptar scripts

- Reproducción de audio 😮

- Interacción con contenido web (youtube, imágenes, sonidos, etc.)

Para más info puedes visitar http://liferea.sourceforge.net/index.htm

Powered by WordPress with GimpStyle Theme design by Horacio Bella.

Entries and comments feeds.

Valid XHTML and CSS.